Los archivos robados de CD Projekt Red (CPR) en un ataque ransomware revelado por el 11 de febrero del presente año, presumiblemente, han sido vendidos en una subasta dentro de la Dark Web.

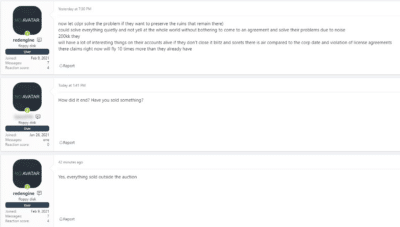

KELA (organización dedicada a la seguridad de la información) informa, por medio de sus redes, que se llevó a cabo una subasta para vender los archivos de CPR, donde pudo realizarse una «oferta satisfactoria». Según los informes, la oferta estipula que el código no se distribuirá ni venderá a un tercero como acuerdo mutuo.

Just in: #CDProjektRed AUCTION IS CLOSED. #Hackers auctioned off stolen source code for the #RedEngine and #CDPR game releases, and have just announced that a satisfying offer from outside the forum was received, with the condition of no further distribution or selling. pic.twitter.com/4Z2zoZlkV6

— KELA (@Intel_by_KELA) February 11, 2021

Exclusiva con IGN sobre los archivos robados

En exclusiva para IGN, Victoria Kivilevich (VK), analista de inteligencia por parte de KELA; relato que «parece que los archivos robados -los cuales incluyen el código fuente de Cyberpunk 2077, múltiples versiones de The Witcher 3 y Gwent– se vendieron en un solo paquete».

Tampoco está claro a qué precio se vendieron dichos archivos, se especula que la compra inicial sería por la cantidad de US$ 7 millones. VK proporcionó a IGN una captura de pantalla traducida de un foro separado, XSS (con fecha del 10 de febrero), en el que el supuesto vendedor, requirió que CPR se contactara en 48hrs para pagar y así no revelar los datos confidenciales de dichos archivos. CPR públicamente manifestó que no pagaría por ningún rescate.

El ataque perpetrado por ‘HelloKitty’

En una nota publicada por el portal The Verge; se explica que la subasta requería un depósito mínimo por participante, con ofertas que rondaban los US$ 1,000,000.00 con incrementos de $ 500,000.00. Dentro de la publicación se informa que de igual forma se había publicado el código fuente de Gwent, lo que podría haber sido otra prueba de que los archivos estaban disponibles antes de la subasta.

El portal Techradar cita expeditamente a Fabian Wosar (CTO en la firma anti-malware Emsisoft) el cual tiene la hipótesis que el grupo HelloKitty esté detrás del ataque.

Explicando que el malware HelloKitty deshabilita varios procesos y servicios antes de encriptar los archivos dentro del dispositivo de la víctima. Por lo general, la nota de rescate que acompaña a este ataque se titula «read_me_unlock.txt», que es el mismo nombre de archivo que expone CPR.

The amount of people that are thinking this was done by a disgruntled gamer is laughable. Judging by the ransom note that was shared, this was done by a ransomware group we track as "HelloKitty". This has nothing to do with disgruntled gamers and is just your average ransomware. https://t.co/RYJOxWc5mZ

— Fabian Wosar (@fwosar) February 9, 2021